NIS-2-Betroffenheit: Auch der aktuelle Entwurf des Umsetzungsgesetzes vom 26. Mai 2025 ist nicht richtlinienkonform

NIS-2-Richtlinie: Seit nunmehr 2 1/2 Jahren wird in Berlin über die richtige Umsetzung der NIS-2-Richtlinie zur Cybersicherheit diskutiert. Auch die neue Bundesregierung schafft es in ihrem aktuellen Entwurf vom 26. Mai 2025 nicht, im Hinblick auf die Betroffenheit Rechtssicherheit herzustellen.

Stand der Dinge

Nachdem in Berlin das Gesetzgebungsverfahren zur Umsetzung der NIS-2-Richtlinie (EU) in deutsches Recht in der vergangenen Legislaturperiode nicht abgeschlossen werden konnte, hat das Bundesministerium des Innern (BMI) am 26.05.2025 einen neuen Bearbeitungsstand veröffentlicht.

Bemerkenswert ist, dass auch dieser trotz Kritik aus der Anwaltschaft weiterhin in einem wesentlichen Punkt nicht richtlinienkonform ausgestaltet ist und damit zu erheblichen rechtlichen Unsicherheiten führt.

Worum geht es:

Nach der NIS-2-Richtlinie liegen bestimmte Unternehmen benannter Sektoren

➡ Energie, Verkehr, Bankwesen, Finanzmarktinfrastrukturen, Gesundheitswesen, Trinkwasser, Abwasser, Digitale Infrastruktur, Verwaltung von B2B-IKT-Diensten und Weltraum mit

a) mindestens 50 Mitarbeitenden oder

b) mehr als 10 Mio. Euro Jahresumsatz und mehr als 10 Mio. Euro Jahresbilanzsumme

als „wichtige Einrichtungen“ im Anwendungsbereich der NIS-2-Richtlinie (dort Anhang I).

Nicht relevant ist, ob es sich bei der Tätigkeit (z.B. Erzeugung von Elektrizität – Anhang I Ziffer 1. a)) um die Haupttätigkeit des Unternehmens handelt oder nur um eine Nebentätigkeit.

So kann schon der Betrieb einer einzigen Photovoltaik-Anlage für eigene Zwecke zur Anwendbarkeit der rechtlichen Vorgaben zur IT-Sicherheit führen, wenn die oben genannten Schwellwerte (Mitarbeiterzahl oder Umsatz/Bilanzsumme) im Unternehmen insgesamt erreicht werden. Das gilt auch dann, wenn das betreffende Unternehmen in ihrer Haupttätigkeit überhaupt nichts mit den genannten Sektoren zu tun hat.

Was sagt nun der Entwurf des Umsetzungsgesetz vom 26.05.2025:

„Bei der Bestimmung von Mitarbeiterzahl, Jahresumsatz und Jahresbilanzsumme ist auf die der Einrichtungsart zuzuordnenden Geschäftstätigkeit abzustellen.“

Die Gesetzesbegründung macht es noch deutlicher:

Bei der Bestimmung der maßgeblichen Mitarbeiterzahlen und des Umsatzes sind nur diejenigen Teile der Einrichtung einzubeziehen, die tatsächlich im Bereich der in den Anlagen 1 und 2 genannten Definitionen der Einrichtungskategorien tätig sind, Querschnittsaufgaben wie beispielsweise Personal, Buchhaltung etc. sind hierbei anteilig zu berücksichtigen. Hierdurch wird sichergestellt, dass Einrichtungen, die insgesamt die Größenschwelle für Mitarbeiteranzahl, Jahresumsatz oder Jahresbilanzsumme überschreiten, deren hauptsächliche Geschäftstätigkeit jedoch nicht einer Einrichtungskategorie gemäß Anlage 1 oder 2 dieses Gesetzes zuzuordnen ist, nicht in unverhältnismäßiger Weise erfasst werden.

Hiernach wäre das Unternehmen von NIS-2 nicht betroffen, wenn der Bereich, der sich mit der Erzeugung der Elektrizität beschäftig, die Kennzahlen nicht erreicht.

Was bedeutet das nun:

Das mag aus Sicht der Wirtschaft äußerst begrüßenswert sein, ändert aber nichts daran, dass diese Art der Berechnung europarechtswidrig ist. Sie verkennt die Systematik der NIS-2-Richtlinie. Die Schwellenwerte sind kein Indiz für die Kritikalität der Einrichtung. Sie soll vielmehr eine faire Lastenverteilung gewährleisten und kleine und Kleinstunternehmen mit der Umsetzung nicht überfordern. Falls der deutsche Gesetzgeber dabei bleibt, droht diese Einschränkung an einer europarechtskonformen Auslegung zu scheitern. Aus rechtlicher Sicht ist daher zu empfehlen, sich an die klaren Vorgaben der NIS-2-Richtlinie zu halten.

Was sollten Betroffene tun:

- Für alle Unternehmen gilt, dass sie vor dem Hintergrund des Aktiengesetzes, des GmbH-Gesetzes bzw. des HGB zum angemessenen Management ihrer Risiken verpflichtet sind. An Unternehmen, die in „kritischen“ Sektoren tätig sind, werden schon hieraus höhere Anforderungen zu stellen sein, als an andere. Sollte der Reifegrad eines Risikomanagementsystems nicht dem der ISO/IEC27001 oder der NIS-2-Regulierung genügen, sollte das Gap effektiv und effizient zu schließen sein.

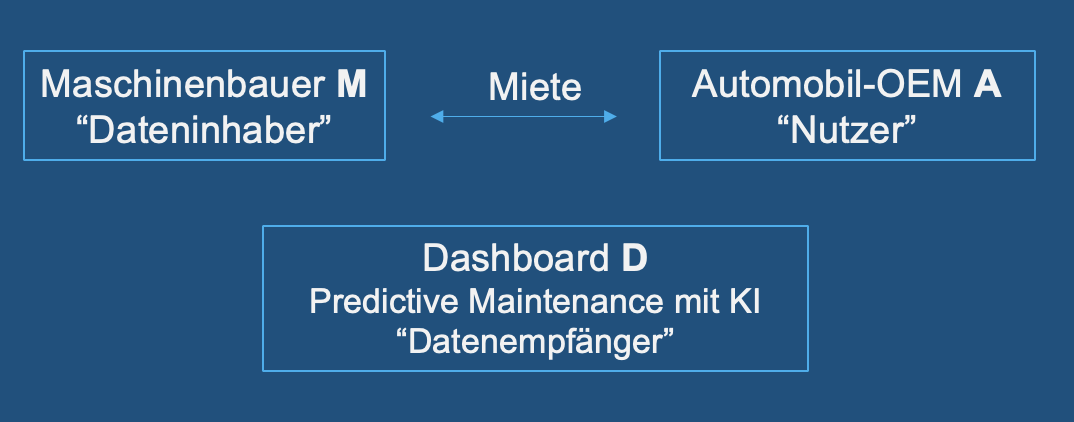

- Für bestimmte Arten grenzüberschreitender Dienste wie z.B. Anbietern von Cloud-Computing-Diensten (auch Inter-Compay) oder Anbietern von Rechenzentrumsdiensten gilt: Seit November 2024 ist die NIS-2-Durchführungsverordnung („NIS-2-VO“) unmittelbar anwendbar. Für diese Dienste ist im Hinblick auf die Betroffenheit allein die NIS-2-Richtlinie einschlägig.

- Für andere Sektoren gilt: Die NIS-2-VO hält einen Katalog von Anforderungen an die IT-Sicherheit der Unternehmen bereit, den ich als Rechtsanwältin und Information-Security-Officer TÜV mit den Anforderungen („Controls“) der ISO/IEC 27001 gemappt habe. Es hat sich herausgestellt, dass ein wesentlicher Teil der Anforderungen der NIS-2-VO unter bestimmten Bedingungen mit dem „Werkzeug ISO/IEC 27001/2“ gut umgesetzt werden kann. Da es nach dem Inkrafttreten des deutschen NIS-2-Umsetzungsgesetzes keine weitere Übergangsfrist mehr geben dürfte und die Wahrscheinlichkeit groß ist, dass die Anforderungen aus der NIS-2-VO mehr oder weniger durch den Bundesgesetzgeber entsprechend übernommen werden, empfiehlt sich die Nutzung der Durchführungsverordnung zur Vorbereitung.

IT-Sicherheits-Rechtsberatung

Bei der NIS-2-Richtlinie, der NIS-2-VO und dem Umsetzungsgesetz handelt es sich um Gesetze, die – anders als internationale Normen wie die ISO/IEC 27001 – in einem komplexen digitalrechtlichen Kontext stehen und an zahlreichen Stellen einer europarechtskonformen Auslegung durch Rechtsanwälte bedürfen. Dabei ist zu beachten, dass sie als Teil des öffentlich-rechtlichen Sicherheitsrechts nicht dem Schutz der Unternehmen vor Bußgeldern oder der Förderung ihrer Marktchancen dienen (so ISO/IEC 27001), sondern allein die kontinuierliche Verfügbarkeit kritischer Dienste und Infrastrukturen im Falle von Cybervorfällen sicherstellen.